联想t700-dropbox是什么

2023年4月4日发(作者:英雄联盟截图在哪里)

/

ARP技术浅析

一、初识

ARP,全称AddressResolutionProtocol,地址解析协议,它工作在数据链路层,在本层和

硬件接口联系,同时对上层提供服务。

IP数据包常通过以太网发送,以太网设备并不识别32位IP地址,它们是以48位以太网地

址传输以太网数据包。ARP报文被封装在以太网帧头部中传输:0X0806代表封装的上层协议

是ARP协议.硬件类型字段:指明了发送方想知道的硬件接口类型,以太网的值为1;协议

类型字段:指明了发送方提供的高层协议类型,IP为0800(16进制);硬件地址长度

和协议长度:指明了硬件地址和高层协议地址的长度,这样ARP报文就可以在任意硬件和

任意协议的网络中使用;

二、ARP的工作原理如下:

ARP不能通过IP路由器发送广播,所以不能用来确定远程网络设备的硬件地址。对于目

标主机位于远程网络的情况,IP利用ARP确定默认网关(路由器)的硬件地址,并将数据

包发到默认网关,由路由器按它自己的方式转发数据包。

反向ARP(ReverseARP,RARP)用于把物理地址(MAC地址)转换到对应的IP地址。例

如,在无盘工作站启动的时候,因为无法从自身的操作系统获得自己的IP地址配置信息。

这时,无盘工作站可发送广播请求获得自己的IP地址信息,而RARP服务器则响应IP请求

消息-为无盘工作站分配1个未用的IP地址(通过发送RARP应答包)。

反向ARP(RARP)在很大程度上已被BOOTP、DHCP所替代,后面这两种协议对RARP

的改进是可以提供除了IP地址外的其它更多的信息,如默认网关、DNS服务器的IP地址等

信息。

当主机A要和主机B通信(如主机APing主机B)时。主机A会先检查其ARP缓存内是

否有主机B的MAC地址。如果没有,主机A会发送一个ARP请求广播包,此包内包含着其

欲与之通信的主机的IP地址,也就是主机B的IP地址。当主机B收到此广播后,会将自己

的MAC地址利用ARP响应包传给主机A,并更新自己的ARP缓存,也就是同时将主机A的

IP地址/MAC地址对保存起来,以供后面使用。主机A在得到主机B的MAC地址后,就可

以与主机B通信了。同时,主机A也将主机B的IP地址/MAC地址对保存在自己的ARP缓

存内。

三、NDP与ARP的区别

IPv4中地址解析协议是独立的协议,负责IP地址到MAC地址的转换,对不同的数据链

路层协议要定义不同的地址解析协议。IPv6中NDP包含了ARP的功能,且运行于因特网控

制信息协议ICMPv6上,更具有一般性,包括更多的内容,而且适用于各种数据链路层协议;

地址解析协议以及ICMPv4路由器发现和ICMPv4重定向报文基于广播,而NDP的邻居发现

报文基于高效的组播和单播。

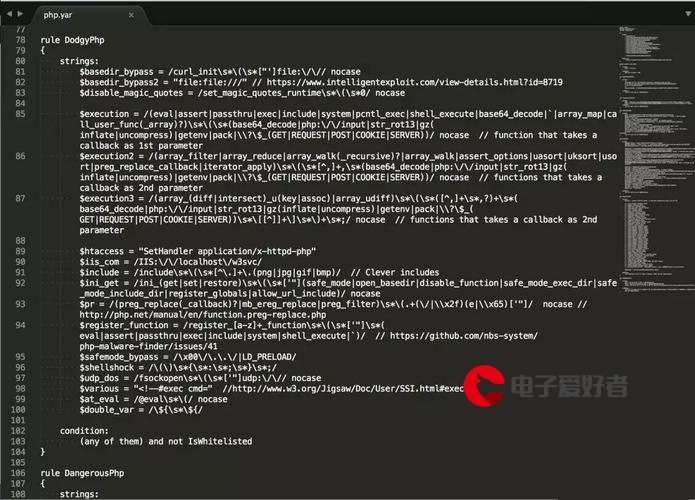

四、ARP欺骗

地址解析协议是建立在网络中各个主机互相信任的基础上的,它的诞生使得网络能够更

加高效的运行,但其本身也存在缺陷:

ARP地址转换表是依赖于计算机中高速缓冲存储器动态更新的,而高速缓冲存储器的更新是

受到更新周期的限制的,只保存最近使用的地址的映射关系表项,这使得攻击者有了可乘之

机,可以在高速缓冲存储器更新表项之前修改地址转换表,实现攻击。ARP请求为广播形式

发送的,网络上的主机可以自主发送ARP应答消息,并且当其他主机收到应答报文时不会

/

检测该报文的真实性就将其记录在本地的MAC地址转换表,这样攻击者就可以向目标主机

发送伪ARP应答报文,从而篡改本地的MAC地址表。[5]ARP欺骗可以导致目标计算机与

网关通信失败,更会导致通信重定向,所有的数据都会通过攻击者的机器,因此存在极大的

安全隐患。

五、ARP病毒的解决措施

1、清空ARP缓存:

第一步:通过点击桌面上任务栏的“开始”->“运行”,然后输入cmd后回车,进入

cmd(黑色背景)命令行模式;

第二步:在命令行模式下输入arp-a命令来查看当前本机储存在本地系统ARP缓存中IP

和MAC对应关系的信息;

第三步:使用arp-d命令,将储存在本机系统中的ARP缓存信息清空,这样错误的ARP

缓存信息就被删除了,本机将重新从网络中获得正确的ARP信息,达到局域网机器间互访

和正常上网的目的。如果是遇到使用ARP欺骗工具来进行攻击的情况,使用上述的方法完

全可以解决。但如果是感染ARP欺骗病毒,病毒每隔一段时间自动发送ARP欺骗数据包,

这时使用清空ARP缓存的方法将无能为力了。下面将接收另外一种,可以解决感染ARP欺

骗病毒的方法。

2、指定ARP对应关系:

第一步:我们假设网关地址的MAC信息为00-14-78-a7-77-5c,对应的IP地址为

192.168.2.1。指定ARP对应关系就是指这些地址。在感染了病毒的机器上,点击桌面->任务

栏的“开始”->“运行”,输入cmd后回车,进入cmd命令行模式;

第二步:使用arp-s命令来添加一条ARP地址对应关系,例如arp-s192.168.2.1

00-14-78-a7-77-5c命令。这样就将网关地址的IP与正确的MAC地址绑定好了,本机网络连

接将恢复正常了;

第三步:因为每次重新启动计算机的时候,ARP缓存信息都会被全部清除。所以我们应

该把这个ARP静态地址添加指令写到一个批处理文件(例如:bat)中,然后将这个文件放

到系统的启动项中。当程序随系统的启动而加载的话,就可以免除因为ARP静态映射信息

丢失的困扰了。

3、添加路由信息应对ARP欺骗:

第一步:先通过点击桌面上任务栏的“开始”->“运行”,然后输入cmd后回车,进入

cmd(黑色背景)命令行模式;

第二步:手动添加路由,详细的命令如下:删除默认的路由:routedelete0.0.0.0;添加路由:

routeadd-p0.0.0.0mask0.0.0.0192.168.1.254metric1;确认修改:routechange此方法对网

关固定的情况比较适合,如果将来更改了网关,那么就需要更改所有的客户端的路由配置了。

4、安装杀毒软件:

安装杀毒软件并及时升级,另外建议有条件的企业可以使用网络版的防病毒软件,例如

趋势、诺顿等。单机用户可以考虑瑞星、卡巴司基等单机版的杀毒软件,查杀效果都还不错;

5、使用ARP类专杀工具查杀:下载并安装ARP病毒攻击免疫补丁、木马病毒查杀软件“木

马杀客”和防止ARP地址欺骗软件ANTIARP

更多推荐

arp专杀工具

发布评论