手机cpu-mds文件用什么打开

2023年4月4日发(作者:iso文件如何打开)

第1页共27页

Windows2003Server服务器安全配置

一、先关闭不需要的端口

我比较小心,先关了端口。只开了3389、21、80、1433,有些人一直说什么默认的3389

不安全,对此我不否认,但是利用的途径也只能一个一个的穷举爆破,你把帐号改了密码设

置为十五六位,我估计他要破上好几年,哈哈!办法:本地连接--属性--Internet协议(TCP/IP)

--高级--选项--TCP/IP筛选--属性--把勾打上,然后添加你需要的端口即可。PS一句:设置完

端口需要重新启动!

第2页共27页

当然大家也可以更改远程连接端口方法:

WindowsRegistryEditorVersion5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal

ServerWinStationsRDP-Tcp]

"PortNumber"=dword:00002683

保存为.REG文件双击即可!更改为9859,当然大家也可以换别的端口,直接打开以上

注册表的地址,把值改为十进制的输入你想要的端口即可!重启生效!

还有一点,在2003系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时

候,只开放21端口,在进行FTP传输的时候,FTP特有的Port模式和Passive模式,在进

行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP过滤的情况下,经常会出

现连接上后无法列出目录和数据传输的问题。所以在2003系统上增加的Windows连接防火

墙能很好的解决这个问题,不推荐使用网卡的TCP/IP过滤功能。

第3页共27页

做FTP下载的用户看仔细,如果要关闭不必要的端口,在system32driversetcservices

中有列表,记事本就可以打开的。如果懒的话,最简单的方法是启用WIN2003的自身带的

网络防火墙,并进行端口的改变。功能还可以!

Internet连接防火墙可以有效地拦截对Windows2003服务器的非法入侵,防止非法远

程主机对服务器的扫描,提高Windows2003服务器的安全性。同时,也可以有效拦截利用

操作系统漏洞进行端口攻击的病毒,如冲击波等蠕虫病毒。如果在用Windows2003构造的

虚拟路由器上启用此防火墙功能,能够对整个内部网络起到很好的保护作用。

二.关闭不需要的服务打开相应的审核策略

我关闭了以下的服务

ComputerBrowser维护网络上计算机的最新列表以及提供这个列表

Taskscheduler允许程序在指定时间运行

Messenger传输客户端和服务器之间的NETSEND和警报器服务消息

DistributedFileSystem:局域网管理共享文件,不需要禁用

Distributedlinktrackingclient:用于局域网更新连接信息,不需要禁用

Errorreportingservice:禁止发送错误报告

MicrosoftSerch:提供快速的单词搜索,不需要可禁用

NTLMSecuritysupportprovide:telnet服务和MicrosoftSerch用的,不需要禁用

PrintSpooler:如果没有打印机可禁用

RemoteRegistry:禁止远程修改注册表

RemoteDesktopHelpSessionManager:禁止远程协助

Workstation关闭的话远程NET命令列不出用户组

第4页共27页

把不必要的服务都禁止掉,尽管这些不一定能被攻击者利用得上,但是按照安全规则和

标准上来说,多余的东西就没必要开启,减少一份隐患。

在"网络连接"里,把不需要的协议和服务都删掉,这里只安装了基本的Internet协议

(TCP/IP),由于要控制带宽流量服务,额外安装了Qos数据包计划程序。在高级tcp/ip设

置里--"NetBIOS"设置"禁用tcp/IP上的NetBIOS(S)"。在高级选项里,使用"Internet连接

防火墙",这是windows2003自带的防火墙,在2000系统里没有的功能,虽然没什么功能,

但可以屏蔽端口,这样已经基本达到了一个IPSec的功能。

在运行中输入回车,打开组策略编辑器,选择计算机配置-Windows设置-安

全设置-审核策略在创建审核项目时需要注意的是如果审核的项目太多,生成的事件也就越

多,那么要想发现严重的事件也越难当然如果审核的太少也会影响你发现严重的事件,你需

要根据情况在这二者之间做出选择。

推荐的要审核的项目是:

登录事件

账户登录事件

系统事件

策略更改

第5页共27页

对象访问

目录服务访问

特权使用

三、关闭默认共享的空连接

cracker可以利用netuse命令建立空连接,进而入侵,还有netview,nbtstat这些都是

基于空连接的,禁止空连接就好了。

Local_MachineSystemCurrentControlSetControlLSA-RestrictAnonymous把这个值

改成”1”即可。

地球人都知道,我就不多说了!

四、磁盘权限设置

C盘只给administrators和system权限,其他的权限不给,其他的盘也可以这样设置,

这里给的system权限也不一定需要给,只是由于某些第三方应用程序是以服务形式启动的,

需要加上这个用户,否则造成启动不了。

Windows目录要加上给users的默认权限,否则ASP和ASPX等应用程序就无法运行。

以前有朋友单独设置Instsrv和temp等目录权限,其实没有这个必要的。

另外在c:/DocumentsandSettings/这里相当重要,后面的目录里的权限根本不会继承从

前的设置,如果仅仅只是设置了C盘给administrators权限,而在AllUsers/ApplicationData

目录下会出现everyone用户有完全控制权限,这样入侵这可以跳转到这个目录,写入脚本

或只文件,再结合其他漏洞来提升权限;譬如利用serv-u的本地溢出提升权限,或系统遗漏

有补丁,数据库的弱点,甚至社会工程学等等N多方法,从前不是有牛人发飑说:"只要给

我一个webshell,我就能拿到system",这也的确是有可能的。在用做web/ftp服务器的系统

里,建议是将这些目录都设置的锁死。其他每个盘的目录都按照这样设置,每个盘都只给

adinistrators权限。

另外,还将:

命令

懂电脑的都知道咯~

注册表啦大家都知道

用户组权限设置,此命令可以在NTFS下设置任何文件夹的任何权限!

偶入侵的时候没少用这个....(:

不说了,大家都知道是做嘛的

大家都知道ASP木马吧,有个CMD运行这个的,这些如果都可以在CMD下运行..55,,

估计别的没啥,format下估计就哭料~~~(:这些文件都设置只允许administrator访问。

五、防火墙、杀毒软件的安装

关于这个东西的安装其实我也说不来,反正安装什么的都有,建议使用卡巴,卖咖啡。

用系统自带的防火墙,这个我不专业,不说了!大家凑合!

六、SQL2000SERV-UFTP安全设置

SQL安全方面

1、SystemAdministrators角色最好不要超过两个

2、如果是在本机最好将身份验证配置为Win登陆

3、不要使用Sa账户,为其配置一个超级复杂的密码

第6页共27页

4、删除以下的扩展存储过程格式为:

usemaster

sp_dropextendedproc'扩展存储过程名'

xp_cmdshell:是进入操作系统的最佳捷径,删除

访问注册表的存储过程,删除

Xp_regaddmultistringXp_regdeletekeyXp_regdeletevalueXp_regenumvalues

Xp_regreadXp_regwriteXp_regremovemultistring

OLE自动存储过程,不需要,删除

Sp_OACreateSp_OADestroySp_OAGetErrorInfoSp_OAGetProperty

Sp_OAMethodSp_OASetPropertySp_OAStop

5、隐藏SQLServer、更改默认的1433端口。

右击实例选属性-常规-网络配置中选择TCP/IP协议的属性,选择隐藏SQLServer实

例,并改原默认的1433端口。

serv-u的几点常规安全需要设置下:

选中"Block"FTP_bounce"attackandFXP"。什么是FXP呢?通常,当使用FTP协议进

行文件传输时,客户端首先向FTP服务器发出一个"PORT"命令,该命令中包含此用户的IP

地址和将被用来进行数据传输的端口号,服务器收到后,利用命令所提供的用户地址信息建

立与用户的连接。大多数情况下,上述过程不会出现任何问题,但当客户端是一名恶意用户

时,可能会通过在PORT命令中加入特定的地址信息,使FTP服务器与其它非客户端的机

器建立连接。虽然这名恶意用户可能本身无权直接访问某一特定机器,但是如果FTP服务

器有权访问该机器的话,那么恶意用户就可以通过FTP服务器作为中介,仍然能够最终实

现与目标服务器的连接。这就是FXP,也称跨服务器攻击。选中后就可以防止发生此种情

况。

七、IIS安全设置

IIS的安全:

1、不使用默认的Web站点,如果使用也要将IIS目录与系统磁盘分开。

2、删除IIS默认创建的Inetpub目录(在安装系统的盘上)。

3、删除系统盘下的虚拟目录,如:_vti_bin、IISSamples、Scripts、IIShelp、IISAdmin、

IIShelp、MSADC。

4、删除不必要的IIS扩展名映射。

右键单击“默认Web站点→属性→主目录→配置”,打开应用程序窗口,去掉不必要的

应用程序映射。主要为.shtml、.shtm、.stm。

5、更改IIS日志的路径

右键单击“默认Web站点→属性-网站-在启用日志记录下点击属性

6、如果使用的是2000可以使用iislockdown来保护IIS,在2003运行的IE6.0的版本

不需要。

八、其它

1、系统升级、打操作系统补丁,尤其是IIS6.0补丁、SQLSP3a补丁,甚至IE6.0补

丁也要打。同时及时跟踪最新漏洞补丁;

2、停掉Guest帐号、并给guest加一个异常复杂的密码,把Administrator改名或伪装!

第7页共27页

3、隐藏重要文件/目录

可以修改注册表实现完全隐藏:

“HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows

Current-VersionExplorerAdvancedFolderHi-ddenSHOWALL”,鼠标右击“CheckedValue”,

选择修改,把数值由1改为0。

4、启动系统自带的Internet连接防火墙,在设置服务选项中勾选Web服务器。

5、防止SYN洪水攻击。

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters

新建DWORD值,名为SynAttackProtect,值为2

6.禁止响应ICMP路由通告报文

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ServicesTcpipParametersInterfacesinterface

新建DWORD值,名为PerformRouterDiscovery值为0。

7.防止ICMP重定向报文的攻击

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters

将EnableICMPRedirects值设为0

8.不支持IGMP协议

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters

新建DWORD值,名为IGMPLevel值为0。

9、禁用DCOM:

运行中输入。回车,单击“控制台根节点”下的“组件服务”。打开“计算机”

子文件夹。

第8页共27页

对于本地计算机,请以右键单击“我的电脑”,然后选择“属性”。选择“默认属性”选项卡。

清除“在这台计算机上启用分布式COM”复选框。

最后,建议按以上步骤做的朋友们,每做一步先进行一下测试,省的无可挽回,毕竟

Microsoft会出一些非常规性的问题的咯!

第9页共27页

Windows2003服务器安全配置终极技巧

网上流传的很多关于windowsserver2003系统的安全配置,但是仔细分析下发现很多

都不全面,并且很多仍然配置的不够合理,并且有很大的安全隐患,今天我决定仔细做下极

端BT的2003服务器的安全配置,让更多的网管朋友高枕无忧。

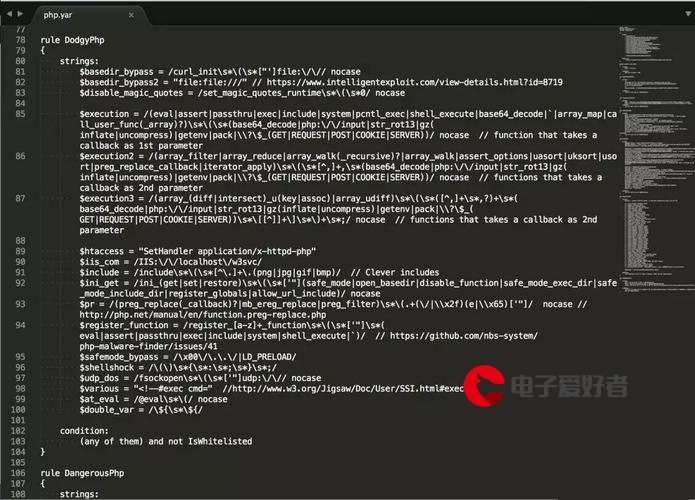

我们配置的服务器需要提供支持的组件如下:(ASP、ASPX、CGI、PHP、FSO、JMAIL、

MySql、SMTP、POP3、FTP、3389终端服务、远程桌面Web连接管理服务等),这里前提是

已经安装好了系统,IIS,包括FTP服务器,邮件服务器等,这些具体配置方法的就不再重

复了,现在我们着重主要阐述下关于安全方面的配置。

关于常规的如安全的安装系统,设置和管理帐户,关闭多余的服务,审核策略,修改终

端管理端口,以及配置MS-SQL,删除危险的存储过程,用最低权限的public帐户连接等

等,都不说了。

先说关于系统的NTFS磁盘权限设置,大家可能看得都多了,但是2003服务器有些细节

地方需要注意的,我看很多文章都没写完全。

C盘只给administrators和system权限,其他的权限不给,其他的盘也可以这样设置,这

里给的system权限也不一定需要给,只是由于某些第三方应用程序是以服务形式启动的,

需要加上这个用户,否则造成启动不了。

Windows目录要加上给users的默认权限,否则ASP和ASPX等应用程序就无法运行。以前

有朋友单独设置Instsrv和temp等目录权限,其实没有这个必要的。

第10页共27页

另外在c:/DocumentsandSettings/这里相当重要,后面的目录里的权限根本不会继承从

前的设置,如果仅仅只是设置了C盘给administrators权限,而在AllUsers/Application

Data目录下会出现everyone用户有完全控制权限,这样入侵这可以跳转到这个目录,写

入脚本或只文件,再结合其他漏洞来提升权限;譬如利用serv-u的本地溢出提升权限,或

系统遗漏有补丁,数据库的弱点,甚至社会工程学等等N多方法,从前不是有牛人发飑说:

"只要给我一个webshell,我就能拿到system",这也的确是有可能的。在用做web/ftp服

务器的系统里,建议是将这些目录都设置的锁死。其他每个盘的目录都按照这样设置,没个

盘都只给adinistrators权限。

第11页共27页

另外,还将:,,,,,,,

,这些文件都设置只允许administrators访问。

把不必要的服务都禁止掉,尽管这些不一定能被攻击者利用得上,但是按照安全规则和

标准上来说,多余的东西就没必要开启,减少一份隐患。

在"网络连接"里,把不需要的协议和服务都删掉,这里只安装了基本的Internet协议

(TCP/IP),由于要控制带宽流量服务,额外安装了Qos数据包计划程序。在高级tcp/ip

设置里--"NetBIOS"设置"禁用tcp/IP上的NetBIOS(S)"。在高级选项里,使用"Internet

连接防火墙",这是windows2003自带的防火墙,在2000系统里没有的功能,虽然没什么

功能,但可以屏蔽端口,这样已经基本达到了一个IPSec的功能。

第12页共27页

第13页共27页

这里我们按照所需要的服务开放响应的端口。在2003系统里,不推荐用TCP/IP筛选里的端

口过滤功能,譬如在使用FTP服务器的时候,如果仅仅只开放21端口,由于FTP协议的特

殊性,在进行FTP传输的时候,由于FTP特有的Port模式和Passive模式,在进行数据传

输的时候,需要动态的打开高端口,所以在使用TCP/IP过滤的情况下,经常会出现连接上

后无法列出目录和数据传输的问题。所以在2003系统上增加的windows连接防火墙能很好

的解决这个问题,所以都不推荐使用网卡的TCP/IP过滤功能。

SERV-UFTP服务器的设置:

一般来说,不推荐使用srev-u做ftp服务器,主要是漏洞出现的太频繁了,但是也正是

因为其操作简单,功能强大,过于流行,关注的人也多,才被发掘出bug来,换做其他的

ftp服务器软件也一样不见得安全到哪儿去。

当然,这里也有款功能跟serv-u同样强大,比较安全的ftp软件:AbilityFTPServer

下载地址:/?NewsID=4096

设置也很简单,不过我们这里还是要迎合大众胃口,说说关于serv-u的安全设置。

第14页共27页

首先,6.0比从前5.x版本的多了个修改本地LocalAdministrtaor的密码功能,其实在

5.x版本里可以用ultraedit-32等编辑器修改serv-u程序体进行修改密码端口,6.0修补

了这个隐患,单独拿出来方便了大家。不过修改了管理密码的serv-u是一样有安全隐患的,

两个月前臭要饭的就写了新的采用本地sniff方法获取serv-u的管理密码的exploit,正

在网上火卖着,不过这种sniff的方法,同样是在获得webshell的条件后还得有个能在目

录里有"执行"的权限,并且需要管理员再次登陆运行serv-uadministrator的时候才能成

功。所以我们的管理员要尽量避上以上几点因素,也是可以防护的。

另外serv-u的几点常规安全需要设置下:

选中"Block"FTP_bounce"attackandFXP"。什么是FXP呢?通常,当使用FTP协议进

行文件传输时,客户端首先向FTP服务器发出一个"PORT"命令,该命令中包含此用户的IP

地址和将被用来进行数据传输的端口号,服务器收到后,利用命令所提供的用户地址信息建

立与用户的连接。大多数情况下,上述过程不会出现任何问题,但当客户端是一名恶意用户

时,可能会通过在PORT命令中加入特定的地址信息,使FTP服务器与其它非客户端的机器

建立连接。虽然这名恶意用户可能本身无权直接访问某一特定机器,但是如果FTP服务器有

权访问该机器的话,那么恶意用户就可以通过FTP服务器作为中介,仍然能够最终实现与目

标服务器的连接。这就是FXP,也称跨服务器攻击。选中后就可以防止发生此种情况。

第15页共27页

另外在"Blockantitime-outschemes"也可以选中。其次,在"Advanced"选项卡中,检查

"Enablesecurity"是否被选中,如果没有,选择它们。

IIS的安全:

删掉c:/inetpub目录,删除iis不必要的映射

首先是每一个web站点使用单独的IIS用户,譬如这里,新建立了一个名为

,权限为guest的。

第16页共27页

第17页共27页

在IIS里的站点属性里"目录安全性"---"身份验证和访问控制"里设置匿名访问使用下列

Windows用户帐户"的用户名密码都使用这个用户的信息.在这个站点相

对应的web目录文件,默认的只给IIS用户的读取和写入权限(后面有更BT的设置要介绍)。

在"应用程序配置"里,我们给必要的几种脚本执行权限:,PHP,

ASP,ASPX默认都提供映射支持了的,对于PHP,需要新添加响应的映射脚本,然后在web

服务扩展将ASP,ASPX都设置为允许,对于php以及CGI的支持,需要新建web服务扩展,

在扩展名(X):下输入php,再在要求的文件(E):里添加地址

C:/php/sapi/,并勾选设置状态为允许(S)。然后点击确定,这样IIS就支

持PHP了。支持CGI同样也是如此。

要支持ASPX,还需要给web根目录给上users用户的默认权限,才能使ASPX能执行。

第18页共27页

另外在应用程序配置里,设置调试为向客户端发送自定义的文本信息,这样能对于有ASP

注入漏洞的站点,可以不反馈程序报错的信息,能够避免一定程度的攻击。

第19页共27页

在自定义HTTP错误选项里,有必要定义下譬如404,500等错误,不过有有时候为了调试程

序,好知道程序出错在什么地方,建议只设置404就可以了。

IIS6.0由于运行机制的不同,出现了应用程序池的概念。一般建议10个左右的站点共用一

个应用程序池,应用程序池对于一般站点可以采用默认设置,

第20页共27页

可以在每天凌晨的时候回收一下工作进程。

第21页共27页

新建立一个站,采用默认向导,在设置中注意以下在应用程序设置里:执行权限为默认的纯

脚本,应用程序池使用独立的名为:315safe的程序池。.

第22页共27页

名为315safe的应用程序池可以适当设置下"内存回收":这里的最大虚拟内存为:1000M,

最大使用的物理内存为256M,这样的设置几乎是没限制这个站点的性能的。

第23页共27页

在应用程序池里有个"标识"选项,可以选择应用程序池的安全性帐户,默认才用网络服务这

个帐户,大家就不要动它,能尽量以最低权限去运行大,隐患也就更小些。在一个站点的某

些目录里,譬如这个"uploadfile"目录,不需要在里面运行asp程序或其他脚本的,就去掉

这个目录的执行脚本程序权限,在"应用程序设置"的"执行权限"这里,默认的是"纯脚本",

我们改成"无",这样就只能使用静态页面了。依次类推,大凡是不需要asp运行的目录,譬

如数据库目录,图片目录等等里都可以这样做,这样主要是能避免在站点应用程序脚本出现

bug的时候,譬如出现从前流行的upfile漏洞,而能够在一定程度上对漏洞有扼制的作用。

在默认情况下,我们一般给每个站点的web目录的权限为IIS用户的读取和写入,如图:

第24页共27页

但是我们现在为了将SQL注入,上传漏洞全部都赶走,我们可以采取手动的方式进行细节性

的策略设置。

1.给web根目录的IIS用户只给读权限。如图:

第25页共27页

然后我们对响应的uploadfiles/或其他需要存在上传文件的目录额外给写的权限,并且在

IIS里给这个目录无脚本运行权限,这样即使网站程序出现漏洞,入侵者也无法将asp木马

写进目录里去,呵呵,不过没这么简单就防止住了攻击,还有很多工作要完成。如果是

MS-SQL数据库的,就这样也就OK了,但是Access的数据库的话,其数据库所在的目录,

或数据库文件也得给写权限,然后数据库文件没必要改成.asp的。这样的后果大家也都知

道了把,一旦你的数据库路径被暴露了,这个数据库就是一个大木马,够可怕的。其实完全

还是规矩点只用mdb后缀,这个目录在IIS里不给执行脚本权限。然后在IIS里加设置一个

映射规律,如图:

第26页共27页

第27页共27页

这里用任意一个dll文件来解析.mdb后缀名的映射,只要不用来解析就可以了,

这样别人即使获得了数据库路径也无法下载。这个方法可以说是防止数据库被下载的终极解

决办法了。

更多推荐

windows安全警报怎么关闭

发布评论